Artikel von Doreen Jacobi

Um im SecOps Bereich Vorfälle schnell zu erkennen und bei Bedarf sofort darauf zu reagieren, ist es wichtig Gefahren und Verstösse in Echtzeit zu identifizieren. Erfolgt dieser Prozess manuell, ergeben sich eine ganze Reihe von Herausforderungen. Angefangen damit, dass es sehr zeitaufwendig ist, sich durch jede Meldung und Warnung zu klicken, kritische Informationen herauszufiltern und dann auch dafür zu sorgen, dass diese richtig interpretiert und an die entsprechenden Stellen weitergeleitet werden. Es entstehen also eine Reihe von potentiellen Fehlerquellen. Um dem entgegen zu wirken, brauchen SecOps Teams flexiblere Optionen, die über übliche Standardregeln hinausgehen. Es muss möglich sein, System- und Dedection Rules anzupassen, Muster zu erkennen und vor allen Dingen, jederzeit und von überall Zugang zu den wesentlichen Details zu haben. Nur so können Verstösse und Gefahren rechtzeitig erkannt, effizient behoben und nach Möglichkeit in Zukunft vermieden werden.

Leider ist es selbst heute oft noch so, dass solche Vorfälle über entsprechende Control Rooms oder Security Operations Center (SOC) manuell dispatched werden. Das führt zu unvollständigen Informationen, Verzögerungen und Fehlern, die nur zu menschlich sind. Unternehmen, die auf einen manuellen Prozess zugreifen, verlieren wesentliche Zeit damit, verantwortliche Mitarbeiter oder Rufbereitschaftshabende zu identifizieren, zu kontaktieren und bei Bedarf entsprechend zu eskalieren. Wichtige Details, die bei einer späteren Auswertung unentbehrlich sind, werden unvollständig oder gar nicht geloggt. Und all das kann bedeuten, dass Gefahren nicht rechtzeitig erkannt werden und Systeme zum Stehen kommen.

Herausforderungen beim manuellen Management von Sicherheitsvorfällen

Für die schnelle Störfallreaktion im SecOps Bereich müssen Gefahren und Verstöße in Echtzeit identifiziert werden. Bei einem manuellen Prozess ergeben sich eine ganze Reihe von Herausforderungen. Außerdem ist es sehr zeitaufwendig, sich durch die eingehenden Alarme zu klicken, um kritische Informationen herauszufiltern und dann dafür zu sorgen, dass diese richtig interpretiert und an die entsprechenden Stellen weitergeleitet werden. Zum Entgegenwirken brauchen SecOps Teams flexiblere Optionen, die über übliche Standardregeln hinausgehen. Es muss möglich sein, System- und Dedection Rules anzupassen, Muster zu erkennen und vor allem jederzeit und von überall Zugang zu den wesentlichen Details zu haben.

Leider ist es selbst heute oft noch so, dass solche Vorfälle über entsprechende Control Rooms oder Security Operations Center (SOC) manuell verteilt werden. Das führt unter anderem zu unvollständigen Informationen, Verzögerungen und Fehlern. Unternehmen, die auf einen manuellen Prozess zugreifen, verlieren dadurch Zeit mit der Identifikation und Kontaktierung verantwortlicher Mitarbeiter oder Bereitschaftshabender sowie bei Bedarf der Eskalation. Wichtige Details, die bei einer späteren Auswertung unentbehrlich sind, werden unvollständig oder gar nicht geloggt.

Vorteile der Automatisierung und Mobilisierung von SecOps Prozessen

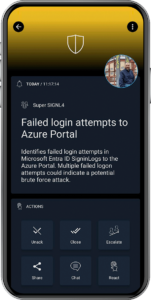

Was also ist die Lösung? Sie liegt in der Automatisierung und Mobilisierung der Prozesse. Auf diese Weise bekommen SecOps Teams Zugang zu flexibleren und intelligenten Methoden der Gefahrenerkennung wie z.B. der automatischen Visualisierung von Mustern auf Basis von maschinenbasiertem Lernen und KI. Außerdem sorgen Smartphones und mobile Apps dafür, dass Vorfälle jederzeit in Echtzeit an die zuständigen und verfügbaren Mitarbeiter kommuniziert und kritische Informationen priorisiert und herausgefiltert werden können – unabhängig davon, wo sich wer gerade aufhält. Tatsächliche Gefahren werden so frühzeitig erkannt und gebannt und zwar bevor sie einen Einfluss auf den Betrieb, ihre Anlagen oder Systeme haben. Da jeder Schritt und jede Information automatisch geloggt werden, ist alles komplett transparent und klar, wer zu welchem Zeitpunkt und wie lange an welchem Vorfall oder Problem gearbeitet hat. Das spart Zeit und ermöglicht eine effiziente Reaktion, ohne sich manuell durch Listen und Informationen zu kämpfen. SecOps Analysten haben mehr Zeit, um sich um strategische Aufgaben wie die aktive Bedrohungssuche („Threat Hunting“) oder die Optimierung von Prozessen und Systemen zu kümmern. Und auch nicht unwichtig – Automatisierung hilft, regulatorische Auflagen und Anforderungen wie die DSGVO zu meistern.

Der Schlüssel zum Erfolg: Die Auswahl der richtigen Lösung

Wenn es darum geht, die vertraulichsten und sensibelsten Informationen und Systeme zu schützen, bedarf es einer Lösung, auf die man sich bedingungslos verlassen kann. Es müssen alle wichtigen Sicherheitsaspekte und Funktionalitäten abgedeckt sein und man sollte idealerweise dafür nicht auf eine Vielzahl von Herstellern zurückgreifen. Verschiedene Lösungen von vielen verschiedenen Herstellern zu verwenden, wirkt sich negativ auf die Abläufe und Automatisierung aus, da nicht alle Lösungen nahtlos miteinander arbeiten und so Schwachstellen und Angriffspunkte entstehen.

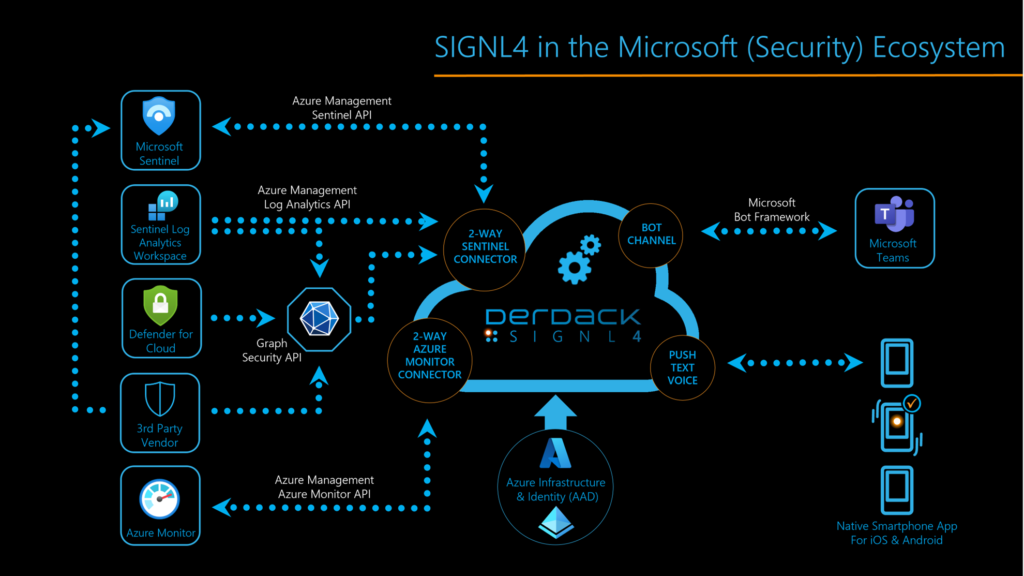

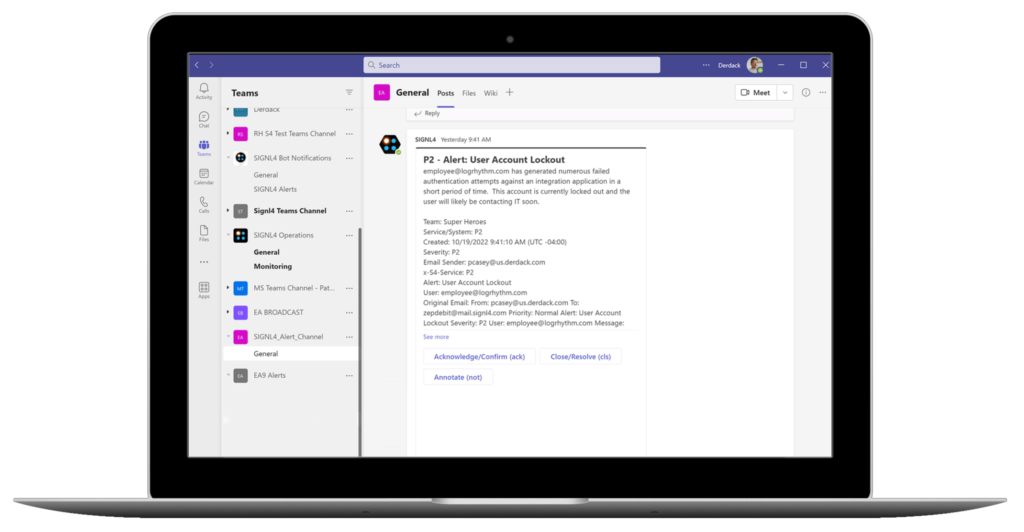

Es gilt also die beste und umfassendste Lösung zu finden und sich auf führende Hersteller in dem Bereich zu verlassen. Das perfekte Duo für die Automatisierung und die Mobilisierung eurer SecOps Prozesse ist Microsoft Security, von Gartner als führender Hersteller im SIEM Umfeld anerkannt und Derdack SIGNL4, führender Anbieter im Bereich Automatisierung der Kommunikation von kritischen Vorfällen. Microsoft Sentinel, ein natives Cloud SIEM System, bindet sich in die verschiedensten Microsoftdienste wie Office 365, Azure oder Microsoft Defender ein. SIGNL4 übernimmt die Kommunikation und ermöglicht es euch somit, auf kritische Vorfälle und Gefahren bis zu 10x schneller und effizienter zu reagieren.

Gemeinsam helfen Sentinel und SIGNL4, SecOps Teams und Analysten mit einem zentralisierten Dashboard und Zugang zu mobilen Kollegen zu versorgen. Auf diese Weise werden alle Vorgänge und Vorfälle transparent und in Echtzeit dargestellt und kommuniziert und die SecOps und Compliance Kosten um bis zu 60% reduziert. Da Sentinel und SIGNL4 nahtlos miteinander zusammenarbeiten, werden Sicherheitslücken vermieden und SecOps Teams können kritische Vorfälle einfacher erkennen, untersuchen und schnell und zuverlässig reagieren. Egal ob es sich dabei um Systeme vor Ort (On-Premise) oder in der Cloud handelt.

SIGNL4 und Sentinel für die Automatisierung einrichten

SIGNL4 verwendet einen sogenannten Service Principal in Azure („App registration“) um die Azure APIs aufzurufen. Außerdem kann dieser Principal zu einer benutzerdefinierten Rolle (Custom User Role) hinzugefügt werden, was die Zugriffsrechte entsprechend einschränkt und so Risiken minimiert. Nichts davon muss manuell konfiguriert werden, sondern kann mit Hilfe eines PowerShell Scripts aufgesetzt werden.

SIGNL4 verwendet einen sogenannten Service Principal in Azure („App registration“) um die Azure APIs aufzurufen. Außerdem kann dieser Principal zu einer benutzerdefinierten Rolle (Custom User Role) hinzugefügt werden, was die Zugriffsrechte entsprechend einschränkt und so Risiken minimiert. Nichts davon muss manuell konfiguriert werden, sondern kann mit Hilfe eines PowerShell Scripts aufgesetzt werden.

Mit Hilfe der Microsoft Sentinel API verbindet sich die Sentinel Connector App mit ihrem Azure Client. Die Subscription ID, Tenant ID und die Client ID, zusammen mit dem Client Secret, das von dem Powershell Script generiert wird, ermöglichen so den direkten Zugriff auf Informationen und Vorfälle (Incidents), die in ihrem Log Analytics Workspace für bestimmte Gruppen von Resourcen (Resource Groups) erstellt werden. Je nach Kritikalität werden dann diese Vorfälle und Informationen abgefragt und so die wirklich kritischen Ereignisse und Gefahren identifiziert.

Für weitere Informationen und eine genaue Schritt-für-Schritt Anleitung zum Aufsetzen der Integration in wenigen Minuten, findet ihr alle Details in unserer Knowledgebase.

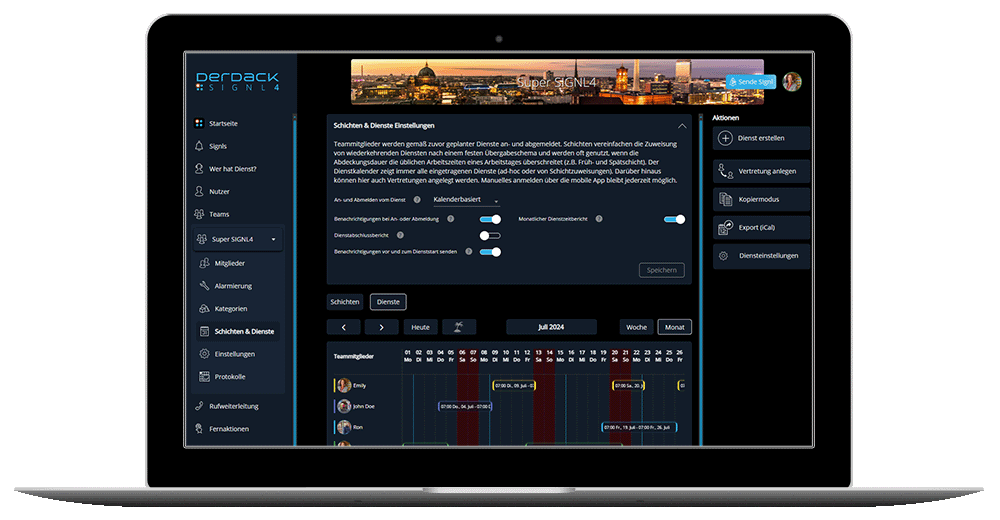

SIGNL4 bietet eine umfassende digitale und mobile Lösung für das Management von Rufbereitschaften und die dazugehörige Kommunikation und Alarmierung. Mit nur wenigen Klicks plant ihr Rufbereitschaften, Schichten und Dienste. Die Dienstplanung dient als Basis für die vollautomatische, zeitabhängige Alarmierung der richtigen Mitarbeiter im Dienst. Die Planung erfolgt bequem und transparent im Webbrowser. Ein Kopiermodus erlaubt es einmal geplante Wochen oder Monate bequem zu duplizieren.

Beispiele für automatisierte und mobile Szenarien im SecOps Bereich

SIGNL4 und Sentinel bieten eine automatisierte, mobile und effektive Lösung für eure SecOps Anforderungen. Hier sind ein paar einfache Beispielszenarien:

- Ein Mitarbeiter versucht, außerhalb der Geschäftszeiten auf eine vertrauliche und für ihn nicht freigegebene Datei zuzugreifen. Sentinel erkennt das Problem und erstellt eine entsprechende Meldung. SIGNL4 eskaliert diese in Echtzeit an den Bereitschaftshabenden des SecOps Teams, damit entsprechende Maßnahmen ergriffen werden können.

- Ein unbefugter Nutzer versucht, sich ins Firmennetzwerk einzuloggen. Sentinel erkennt das Problem und erstellt eine entsprechende Meldung. SIGNL4 eskaliert diese in Echtzeit an den Bereitschaftshabenden und den Manager der Abteilung. Alle relevanten Informationen und Daten sind so mobil kommuniziert und verfügbar und der Bereitschaftshabende kann den Benutzer sperren lassen und weitere Verstöße verhindern.

Ein paar Tipps und bewährte Praktiken für eure SecOps Prozesse

Hier ein paar Informationen und Hinweise, die bei der Automatisierung und Mobilisierung von SecOps Prozessen beachtet werden sollten:

- Definiert klare Eskalationsschritte und Abläufe, um sicherzustellen, dass Alarme zum richtigen Zeitpunkt an die richtige Person weitergeleitet werden.

- Automatisiert auch die Kommunikation von kritischen Vorfällen, um unnötige Verzögerungen oder unvollständige Informationen und Reports zu vermeiden.

- Passt eure Richtlinien an die Arbeitsweise eurer SecOps Teams an und stellt sicher, dass diese auch unterwegs Zugang zu wichtigen Ereignissen und Informationen haben.

- Verwendet Produkte, die sich gegenseitig ergänzen und benutzerfreundlich, visuell ansprechend und einfach zu handhaben sind. Das führt zu einer weiten und schnellen Benutzerakzeptanz, was die Teams für kritische Vorfälle sensibilisiert und Burnouts vermeidet.

Zusammenfassung

Das erfolgreiche Bekämpfen von Cyberattacken oder das Erkennen von Gefahren für sensible Systeme und Ressourcen stellt heutzutage eine große Herausforderung dar. Die IT und SecOps Landschaft ist komplex und verändert sich schnell und ständig. Da wir alle nur mit begrenzten Resourcen und mit begrenzter Zeit arbeiten, liegt der Schlüssel in der Automatisierung und Mobilisierung. Mit Derdack SIGNL4 und Microsoft Sentinel könnt ihr auf ein leistungsstarkes Duo zählen, dass Zeit spart, Fehler vermeidet, Verzögerungen reduziert, die Transparenz erhöht und alle Informationen loggt, damit ein kompletter Fehler- oder Problembericht erstellt werden kann. Eure SecOps Teams und Analysten gewinnen Zeit für andere wichtige und strategische Aufgaben, wie das aktive „Threat Hunting“ oder die Optimierung ihrer Systeme und Prozesse.

In unserem ebook findet ihr alle Details über die Vorteile der Integration von SIGNL4 und Sentinel.